Meraki MR では media access control (MAC) アドレス認証「もどき」を実現することができます。Cisco の Wireless LAN Controller (WLC) では MAC アドレスをデータベースに登録し、service set ID (SSID) の画面で mac filtering を設定しますが、Meraki ではスプラッシュページとグループポリシーという仕組みを利用します。

セキュアではない

ただし、実現できるからといって推奨するわけではありません。MAC アドレス認証はセキュアではないので、使用するべきではありません。使用する場合は access control list (ACL) でインターネット接続を防ぎ、レイヤ 2 よりも上のレイヤのプロトコルで通信を暗号化するべきです。詳しくはこの記事を確認してください。

また、Meraki の公式ドキュメントではホワイトリストでの手順を紹介していますが、ホワイトリストに追加するとその端末は外部も内部もアクセスできてしまいます。ホワイトリストを使用せずに、グループポリシーで許可する通信先のみを定義し、セグメンテーションをしっかりと実施してください。

設定手順

今回はグループポリシー内の Layer 3 ファイアーウォールにてセグメンテーションを実施し、同ポリシー内でスプラッシュページをバイパスする設定で MAC アドレス認証を実現させます。設定手順は下記の通りです。

1. SSID を作成

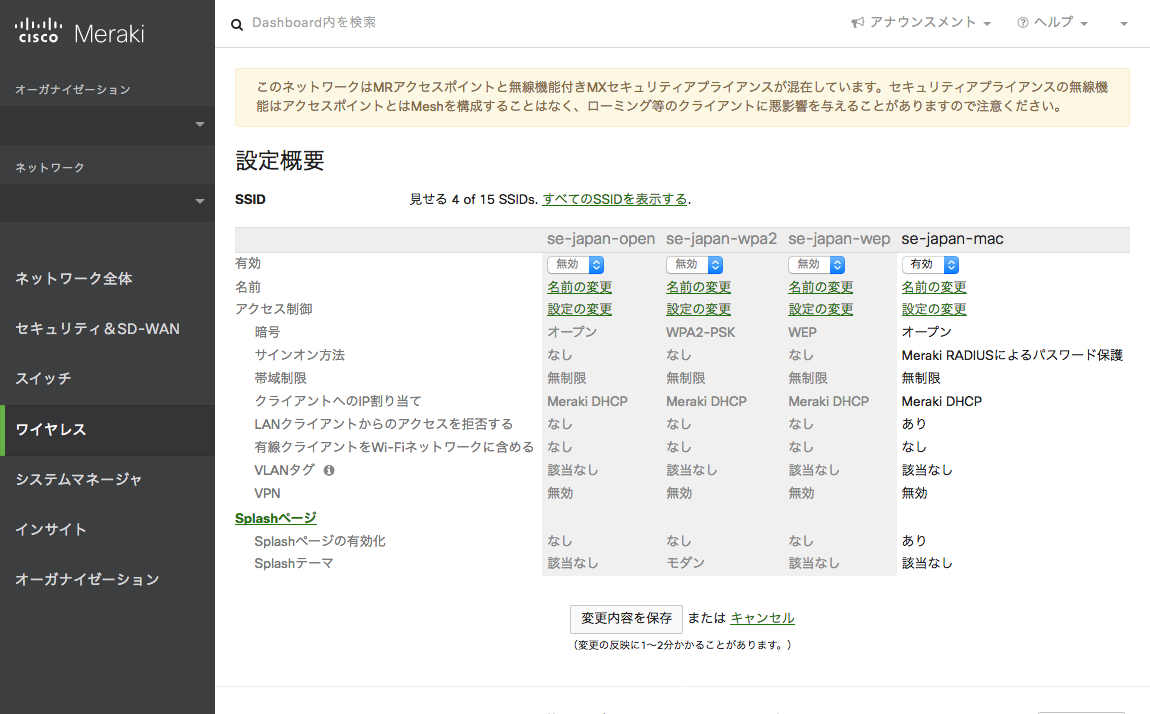

ワイヤレス > SSID にて、SSID を新規に作成します。今回は se-japan-mac という名前にしました。

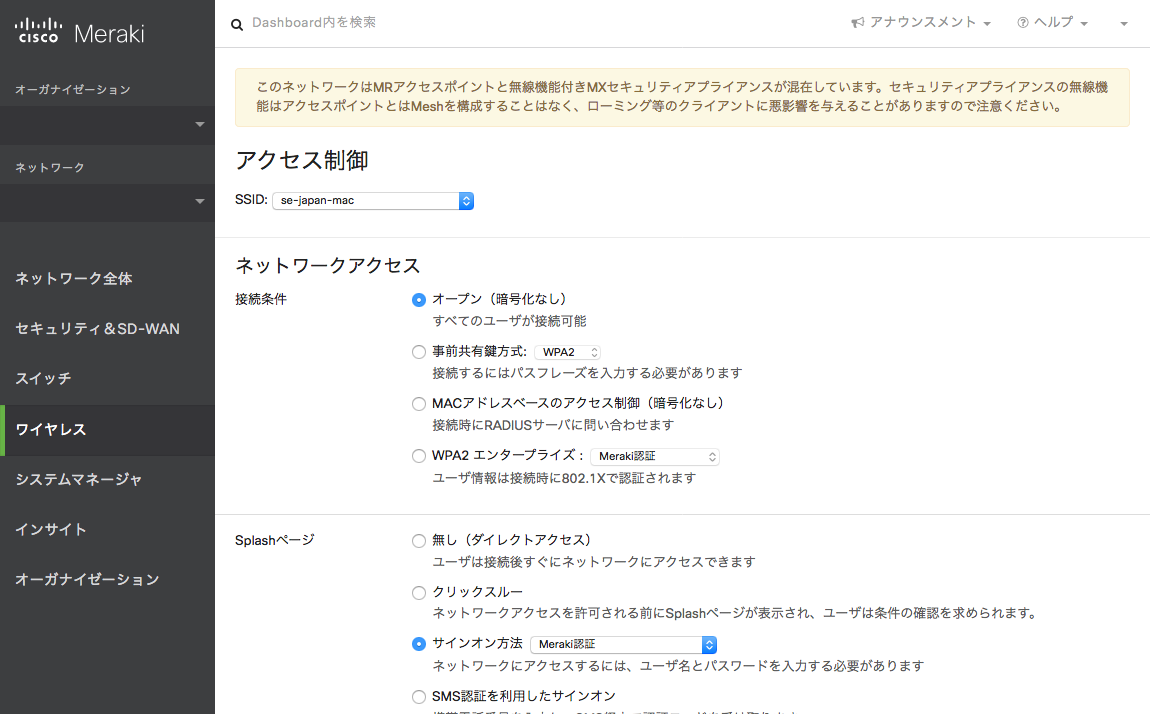

次に「設定の変更」から SSID の認証方式を設定します。接続条件では「オープン(暗号化なし)」を選択する必要があります。「MAC アドレスベースのアクセス制御 (暗号化なし)」もありますが、こちらを選択した場合は外部 radius サーバが必要になります。

その下の 「Splash ページ」の箇所では「サインオン方法」をクリックし、「Meraki 認証」を選択します。

MAC アドレスが許可されていない端末が SSID に接続しようとすると、Web 認証画面にてユーザ名とパスワードが求められます。接続を試みようとしている人は、ユーザ名とパスワードが分からないので無線に接続することはできません。逆にグループポリシーが適用されていて MAC アドレスが許可されている端末は、Web 認証画面をバイパスし無線に接続することができます。このグループポリシーを次に作成します。

2. グループポリシーを作成

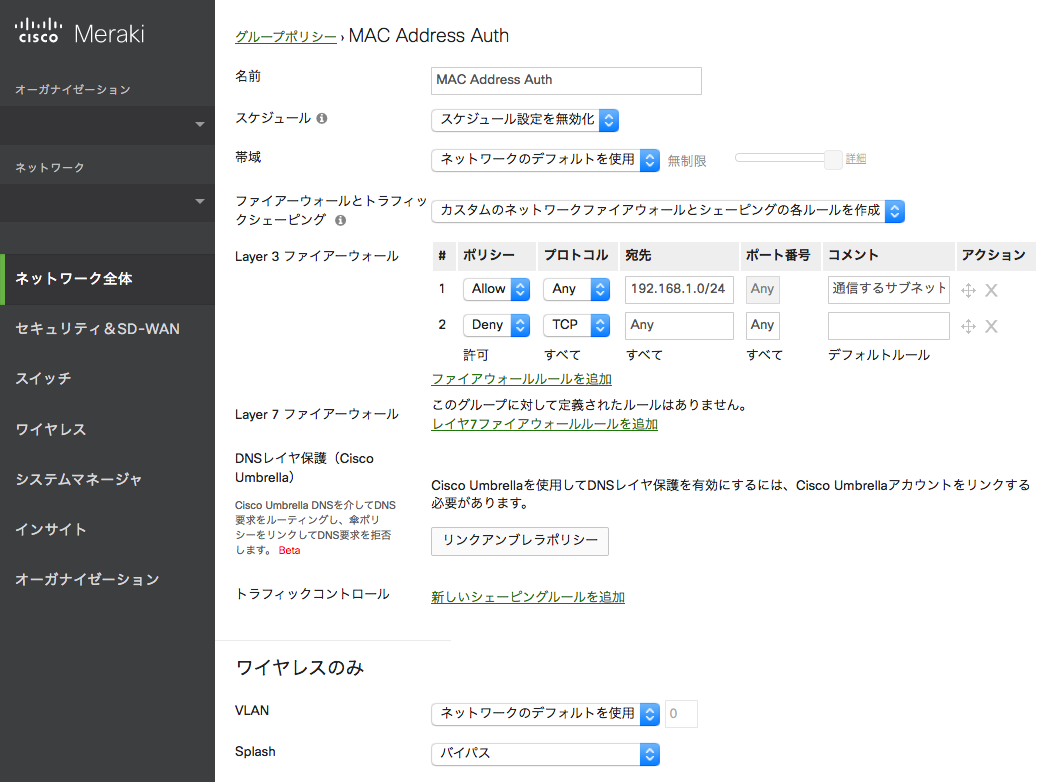

「ネットワーク全体」> 「グループポリシー」から MAC Address Auth というポリシーを作成したいと思います。「Layer 3 ファイアーウォール」では、DHCP、DNS、クライアントが通信する先のサブネットを許可し、最後に暗黙の deny 文を追加します。今回は DHCP も DNS もクライアントが通信する先と同じサブネット上に存在するので、そのサブネットと暗黙の deny 文しか設定しませんでした。また、「ワイヤレスのみ」の箇所に含まれている「Splash」では「バイパス」を選択します。

3. グループポリシーを端末に適用

端末にグループポリシーを適用するためには、「ネットワーク全体」> 「クライアント」の「クライアント追加」から可能です。「接続や SSID によって異なるポリシー」にて se-japan-mac のみに 2 で作成した MAC Address Auth を適用します。

複数の MAC アドレスにポリシーを適用したい場合、改行して入力すれば問題ありません。また、ポリシーの設定を解除したい場合は、上の「すべて」から「ポリシー設定済みのクライアントすべて」を選択し、ノーマルポリシーを適用してください。