Meraki は複雑化された information technology (IT) をシンプルにしようというコンセプトで製品が開発されています。シンプルにしようと言っても色々な方法がありますが、端末を削減することによって IT インフラをスリム化し、管理を簡易化することが可能です。そのソリューションの一つとして、Meraki MR を導入すれば外部サーバなしで 802.1X 認証を実現できる機能があります。これを実現するためには 2 通りの方法があります。

- Sentry Wi-Fi を使用し、EAP Transport Layer Security (EAP-TLS) で認証

- Meraki 認証を使用し、Protected Extensible Authentication Protocol (EAP-PEAP) で認証

サーバなしで 802.1X 認証を実現するために Meraki 独特のプロトコルを使用しているわけでもなく、Meraki のクラウドに存在する radius サーバを使用し EAP-PEAP もしくは EAP-TLS を実現します。ただし、Meraki のクラウドに存在する radius サーバを使用するので、インターネット断発生時には使用できないのは注意しなければなりません。

Sentry Wi-Fi

システムズマネージャーを Meraki MR と一緒に導入すれば、一番セキュアな認証方式で無線に端末を接続させることができます。これは Meraki 独特なソリューションとなっていて、Sentry Wi-Fi と呼ばれています。証明書認証は radius サーバの他に認証局を構築する必要があります、この仕組みを使用すればシステムズマネージャーと Meraki MR だけで実現できます。Meraki はシステムズマネージャーに登録された端末に対して、自動で証明書を作成し配布します。その証明書を使用し、EAP-TLS 認証を実現しています。

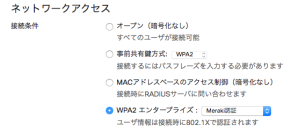

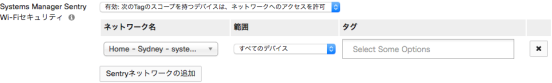

端末をシステムズマネージャーに登録している前提ですが、Sentry Wi-Fi の設定は「ワイヤレス」>「アクセス制御」から可能です。「接続条件」にて「WPA エンタープライズ」「Meraki 認証」を選択、「Systems Manager Sentry Wi-Fi セキュリティ」 を有効、そして最後にこの Service Set Identifier (SSID) に接続させたいクライアントの範囲をネットワークもしくはタグで指定します。

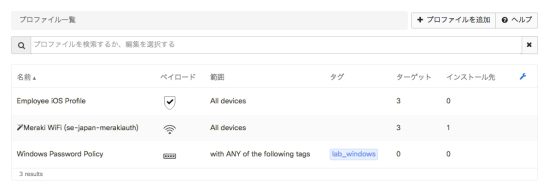

画像では Home Sydney というネットワークに登録された全ての端末に対して Wi-Fi Sentry を有効にしていることになります。SSID の設定を保存すると、システムズマネージャーで自動的に設定プロファイルが作成されます。

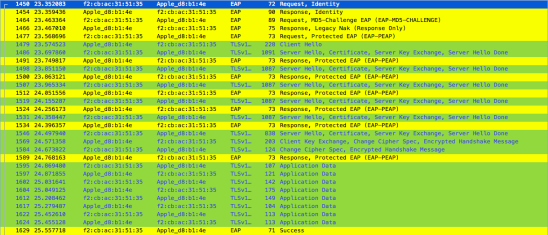

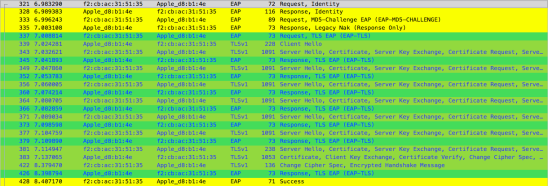

無線パケットキャプチャを取得してみると、802.11 Wireless Networks: The Definitive Guide の Figure 6-8. Typical 802.1X exchange on 802.11 にも描かれている EAP-TLS 認証で実施される一般的なやりとりが確認できます。

Meraki 認証

Meraki 認証は、ユーザ名とパスワードを使用する EAP-PEAP 認証となります。証明書認証の次にセキュアな方法です。Sentry Wi-Fi とは異なり、Meraki 認証は MR だけで実施することが可能です。

設定は Sentry Wi-Fi とあまり変わりません。「接続条件」にて「WPA エンタープライズ」「Meraki 認証」を選択し、「認可されたユーザ 」の「ユーザ」リンクからユーザを登録する必要があります。

こちらも無線パケットキャプチャを取得すると 802.1X 認証の一般的なやりとりが確認できます。