Meraki MX と Amazon Web Service (AWS) Virtual Private Cloud (VPC) を接続するためには Meraki Virtual MX (vMX) を使用するのが一番簡単な上に運用で余計な手間が掛かりませんが、AWS の仮想プライベートネットワークを使用して MX と VPC を繋ぐことができます。運用フェーズのコストは馬鹿にならないので、私自身はどのような場面でも vMX を導入した方がいいと思っていますが、どうしてもこの部分でコストを削減しなければいけないとなった場合は、AWS の拠点間 VPN サービスを使用することを視野に含めてもいいかもしれません。各拠点を直接 VPC に接続した時、8 拠点以下の環境だと AWS の仮想プライベートネットワークを使用した方が請求書に表示される料金は安くなるかもしれません。もちろん 1 つの MX を Hub として使用し、Spoke の MX は Hub 経由で AWS にアクセスさせる構成も構築可能ですが、Meraki 以外の VPN ピア で登録したサブネットは直接他の MX へ通知することができないのでその構成は省きます。

料金比較

運用コストを一切考えずに vMX のライセンスを定価で 1 年しか購入しなかった場合、8 拠点を目安に AWS の拠点間 VPN サービスを利用してもいいかもしれません。vMX の 1 年ライセンスは定価で 2500 USD (米国大手パートナー CDW より)、vMX のインスタンス料金が月々約 93 USD なので、データ転送料金を差し引いた額は月々 301.33 USD になります。逆に AWS の拠点間 VPN サービスを利用すると VPN 1 つき月々 35.14 USD しか掛かりません。ただし、1 年ではなく 3 年、5 年ライセンスを購入すれば、vMX 導入時のコストを抑えることができます。

| 1 年 | 3 年 | 5 年 | |

|---|---|---|---|

| vMX | 301.33 USD | 231.89 USD | 218 USD |

| AWS 仮想ソリューション (拠点 X 1) | 35.14 USD | 35.14 USD | 35.14 USD |

もちろん Meraki は定価ベースなので実際は表よりも一段安くなることが多く、AWS 仮想ソリューションを選ぶ人はほとんどいません。

制限

Meraki vMX を導入せずに AWS の仮想ソリューションを導入した場合、制限が存在します。拠点を増やしてい会社は注意が必要です。

- MX の各拠点が AWS 仮想ソリューションを使用する必要がある。Hub だけ VPC へ接続し、他拠点は Auto VPN でアクセスすることはできない

- MX には静的なパブリック Internet Protocol (IP) アドレスが必要

- AWS の仮想ソリューションは特定のアカウントとリージョンつき 5 つの Virtual Private Gateway (プライベートゲートウェイ) と 50 個の Customer Gateway (カスタマーゲートウェイ) と Virtual Private Gateway につき 10 の IPSec VPN (サイト間の VPN 接続) しか作成できない

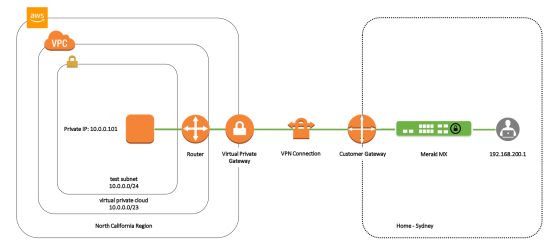

ネットワーク構成

ネットワーク構成は vMX を使用した時と変わらず、vMX を AWS の仮想プライベートネットワークで置き換えるだけです。Home – Sydney というネットワークに 192.168.200.0/24 のサブネットが存在し、AWS 側に 10.0.0.0/23 のサブネットが存在します。

設定

AWS では仮想プライベートゲートウェイ、サイト間の VPN 接続、カスタマーゲートウェイ、VPC のルートテーブルを設定する必要があります。また、Meraki MX では Meraki 以外の VPN ピアを設定します。

- プライベートゲートウェイ

- カスタマーゲートウェイ

- サイト間の VPN 接続

- VPC ルートテーブル

- Meraki MX

- 接続試験

1. プライベートゲートウェイ

AWS のマネジメントコンソールから VPC のページへ移り、「仮想プライベートネットワーク (VPN)」>「仮想プライベートゲートウェイ」にて「仮想プライベートゲートウェイの作成」をクリックします。「名前タグ」は好きな名前を設定しますが、「ASN」では「Amazon のデフォルト ASN」を選択します。

作成後、「アクション」>「アタッチ」から VPC に仮想プライベートゲートウェイを付与します。

2. カスタマーゲートウェイ

カスタマーゲートウェイを作成するためには、VPC のページから「仮想プライベートネットワーク (VPN)」>「カスタマーゲートウェイ」の「カスタマーゲートウェイの作成」から可能です。

「IP アドレス」では MX のパブリック Internet Protocol (IP) アドレスを入力します。私の MX はインターネット回線が直接接続されているので、Meraki ダッシュボードの「セキュリティ & SD-WAN」>「機器のステータス」から確認可能です。MX がプライベート IP アドレスを持っている場合には、上流の機器でポートフォワーディングを設定します。

Dynamic Domain Name Service (DDNS) は使用できず、パブリック IP アドレスを入力します。静的 IP を持っていない場合には、IP アドレスが変わる度にカスタマーゲートウェイの設定を変更しなければいけません。

3. サイト間の VPN 接続

サイト間の VPN 接続は「仮想プライベートネットワーク (VPN)」>「サイト間の VPN 接続」から作成します。作成後、「設定のダウンロード」をクリックしてください。

ダウンロードしたテキストファイルには Meraki ダッシュボード側の設定が記載されています。VPN Connection が 2 つ記載されているますが、英語で説明があるように MX は 1 つのサブネットに対して VPN トンネルを 1 つしか設定できないので IPSEC Tunnel #1 の情報をダッシュボードに入力します。

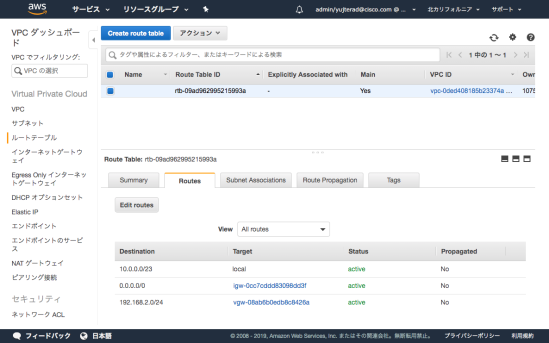

4. VPC ルートテーブル

VPC のルートテーブルも変更する必要があります。192.168.200.0/24 宛のパケットは作成したサイト間の VPC 接続へ送信する必要があります。VPC を管理するページから 10.0.0.0/23 の VPC を選択し、ルートテーブルを下画像のように変更します。

5. Meraki MX

ダッシュボードの「セキュリティ & SD-WAN」>「サイト間 VPN」から「MX で Meraki 以外の VPN ピア」を設定します。3 でダウンロードしたテキストファイルに記載されている内容を設定すればいいだけです。私は下画像のように設定しました。

もちろん同ページの「VPN 設定」で 192.168.200.0/24 のサブネットの「VPN の利用」を「yes」に設定しています。

6. 接続試験

192.168.200.0/24 に所属するクライアントから IP アドレス 10.0.0.101 を持った EC2 インスタンスへ Secure Shell Host (SSH) 接続するか確認します。GIF のように問題なく接続できました。