ネットワークではコア、ディストリビューション、アクセスと 3 つの階層を考えて設計を行います。Meraki ではコア層とディストリビューション層を一体化し 2 層で設計することが多いですが、どの virtual local area network (VLAN) をどの機器に設定すればいいのかが記載された手順書のようなドキュメントは公開されていません。唯一公開されているのがこの英語のドキュメントだけですが、管理 VLAN はどこに設定すればいいのかや demilitarized zone (DMZ) を設けたい場合どうすればいいのか等、ツッコミどころが多いドキュメントになっています。どの機器にどの VLAN を設定すればいいのかという問いに正解はないのですが、雛川を紹介したいと思います。

MX は WAN、MS は LAN

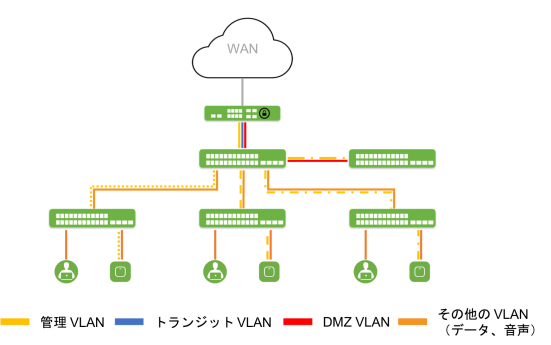

MX は WAN(宛先がインターネット)を、MS は LAN (VLAN 間ルーティング)のトラフィックを捌くように設計します。このルールに基づいてネットワークを設計すると、下図のように管理 VLAN、トランジット VLAN、DMZ の VLAN は MX で、その他の VLAN(音声やデータ)は MS で設定することになります。

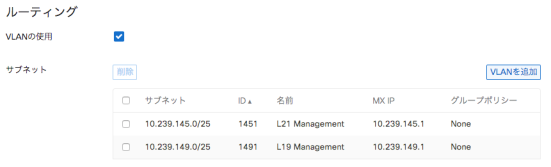

管理 VLAN はオフィスがワンフロアのみであれば 1 つだけ設定すれば大丈夫ですが、各階に管理 VLAN を作成した方が良いです。 Meraki のシドニーオフィスは 19 階と 21 階にありますが、MX には階毎の管理 VLAN が設定されています。

管理 VLAN はオフィスがワンフロアのみであれば 1 つだけ設定すれば大丈夫ですが、各階に管理 VLAN を作成した方が良いです。 Meraki のシドニーオフィスは 19 階と 21 階にありますが、MX には階毎の管理 VLAN が設定されています。

DMZ の VLAN は local area network (LAN) から DMZ に発生するトラフィックが存在するので MS で設定した方がいいようにも思えますが、MX の access control list (ACL) はステートフルですが MS は違うので、MX で設定しなければいけません。これは Meraki 製品の独特な特徴の一つとも言えます。

設定

それでは MX に管理 VLAN、トランジット VLAN、DMZ の VLAN を設定したいと思います。それぞれの VLAN はセキュリティ & SD-WAN > アドレスと VLAN > ルーティング > サブネットから設定できます。

管理 VLAN

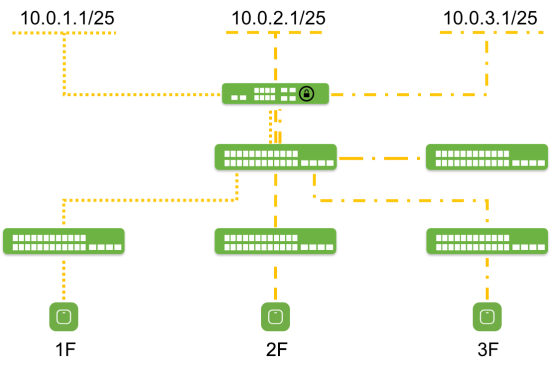

Meraki では管理 VLAN をフロア毎に分けています。今回導入するネットワークが 1 フロアしかない場合は 1 つの VLAN を設定し、複数フロアある場合はその階の数だけ設定するのがいいでしょう。例えば、フロアが 3 階あった場合は MX にそれぞれのフロアの管理 VLAN を作成します。下図の場合は 10.0.1.1/25、10.0.2.1/25、10.0.3.1/25 を割り当てています。

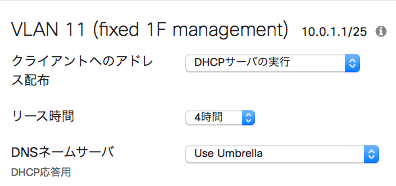

注意しなければいけないのが、domain name server (DNS) サーバです。Meraki のデバイスの管理インターフェイスは IP アドレスの他にも DNS サーバが重要になります。DNS で名前解決しなければダッシュボードに接続することができないので、管理インターフェイスはアップにならず機器は一向にオンラインになりません。これを解決するための一番簡単な方法は MX で dynamic host configuration protocol (DHCP) サーバも設定することです。MX では、セキュリティ & SD-WAN > DHCP から設定した VLAN に対して DHCP を有効にすることができます。

設定の際、DHCP の DNS ネームサーバは Use Umbrella を選択してください。自社のネームサーバへリレーすることもできますが、MX よりも下流にある場合は DNS リクエストが届くことはありません。

トランジット VLAN

トランジット VLAN はその他の VLAN で発生したトラフィックの宛先がインターネットだった場合に使用されます。MX と MS だけを繋ぐ目的に使用されるので /30 のサブネットを設定します。

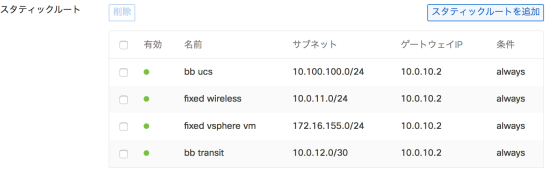

なお、MX は MS で登録されたサブネットを知る余地がないので MX にスタティックルートとして登録する必要があります。Transit VLAN を 10.0.10.0/30、MX の IP を 10.0.10.1、MS の IP を 10.0.10.2 にすると、MX で設定するスタティックルートのネクストホップ IP は 10.0.10.2 です。

DMZ

DMZ もセキュリティ & SD-WAN > アドレスと VLAN > ルーティング > サブネットから同様に作成します。VLAN を追加時、DMZ からプライベート IP へ通信を拒否するグループポリシを適用します。グループポリシーはセキュリティ & SD-WAN > グループポリシーから作成できます。