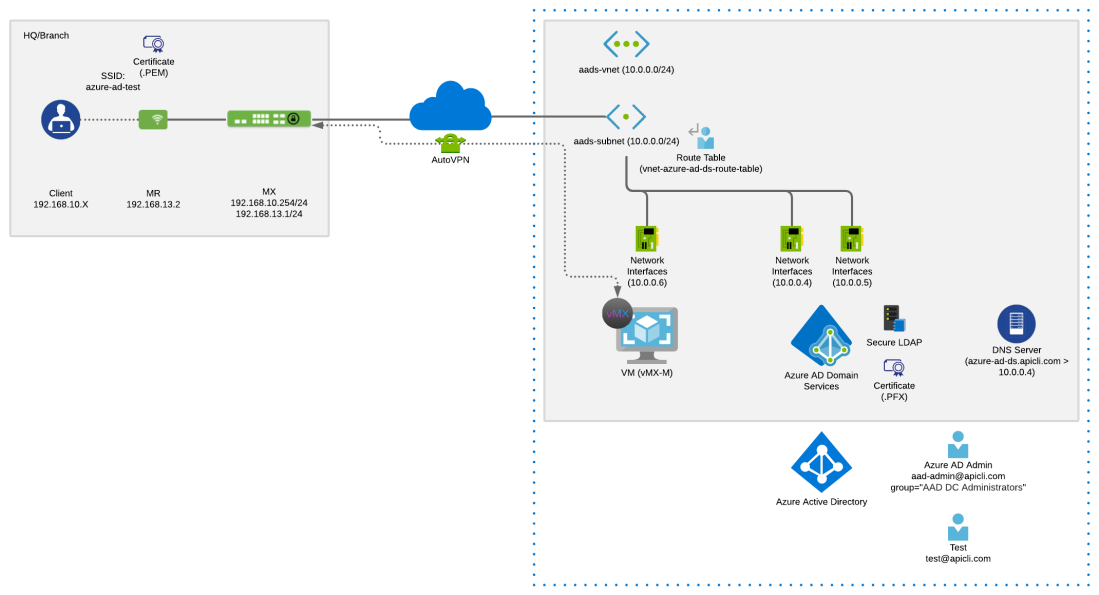

Introduction Integrating Meraki MR and Azure Active Directory (AD) required a RADIUS server such as Cisco Identity Service Engine (ISE) and Meraki users dislike this deployment because it adds cost and management overhead. During my recent proof of concept, I noticed Azure Active Directory Domain Services (AD DS) supports Lightweight Directory Access Protocol (LDAP) with … Continue reading Meraki MR 802.1X with Azure Active Directory

Category: meraki

Meraki MR トラブルシューティング時に取得する情報

無線の問題は複雑です。ユーザが無線の調子が悪いと申告しても、色々な要因が考えられるため調査が長期化することは良くあります。Meraki はこのような問題を解決するために、ヘルス機能を拡張してきました。ヘルス機能は IT 管理者の問題解決に大きく貢献していますが、問題によってはより詳細な情報が原因特定のために必要です。なので、今回の記事では事象発生時の状況把握から詳細なデータの取得方法を記載します。ちなみに、プリセールスエンジニアになって 3 年以上経ちましたが、今回初めてこの情報を取得することになりました。 ローミングの問題はさらに複雑な取得方法になるので、別の記事で扱いたいと考えています。 状況把握 無線で問題が発生した場合、まずは状況をしっかりと把握しなければいけません。なぜならば、利用者が無線に問題があると報告しても、無線が原因だとは限らないからです。報告を受け、IT 管理者が無線を中心に調査を開始したけれども、ネットワークの他の部分が原因だったということは稀ではありません。無線の調査は有線よりも時間と労力を費やすため、原因が無線でない限り開始したくありません。これを判断することは困難なことですが、下記問診票を記入することによって有線と無線の切り分けがある程度可能だと考えています。また、記入することによって調査対象と範囲を決められます。下記の質問は Meraki がドキュメントとして公開している Case 作成時に必要な情報(問診票)とほぼ同じです。 どのような現象か例:1F の○○会議室で無線に接続できない4F のデスクでメールの送信に失敗した、特定のアプリを利用している際に気づいた現象が発生しはじめたのはいつか発生日時:この現象は繰り返し発生しているか[ ] 1 回のみ(今回が初めて)[ ] 複数回、不定期に発生 ※ 可能なら各発生日時をお知らせください[ ] 複数回、定期的に発生 ※ 発生頻度をお知らせください[ ] 不明/未確認この現象が発生しはじめる前に何らかの変化(変更)があったか[ ] 特になし[ ] 機器の設定変更、firmware アップグレードなど[ ] ネットワーク構成の変更 (接続構成変更、拠点追加、機器追加など)[ ] 保守作業 (HW 交換、システム停止など)[ ] 使用状況の変化 (ユーザ数の増減による使用量の変化など)[ ] その他クライアントの MAC アドレス例:b0:b9:8a:6d:07:b8モバイルデバイスマネージメント (MDM) を導入している場合、クライアントにユーザを紐づけているため、クライアントの MAC アドレスや種類を MDM から引き抜くことができます。しかし、導入していない場合はユーザの協力が必要です。ユーザに自身の端末を操作してもらい、必要な情報を共有してもらいます。Windows … Continue reading Meraki MR トラブルシューティング時に取得する情報

Meraki MR と Windows Server Network Policy Server で PEAP を実現

ユーザ名とパスワードを使用して認証する方法を Protected Extensible Authentication Protocol (PEAP) と言います。セキュアな認証が無線のみで必要な場合は Meraki 認証で十分ですが、他のサービスのログインも同一のユーザ ID とパスワードで統一したい場合は Radius サーバを設けた方が便利です。その他にも Radius サーバを導入することによって便利なことがあります。Radius サーバではユーザ毎に所属している部署の定義も可能なので、各部署毎のポリシーを定義することができます。セグメンテーションをしっかりと実施したセキュアなネットワークを実現できます。Radius サーバは様々なベンダーが販売しており、代表的なものだと Cisco の Identity Service Engine (ISE)、Aruba の ClearPass、Windows Server の Network Policy Server (NPS) があります。NPS は ISE や ClearPass と比べると実施できることが少ないのですが、Windows Server を持っているのであれば NPS から始めるのがいいと思います。 設定 NPS を利用するためには、Windows Server で様々な設定が必要です。クリーンインストールされた Windows Server 2016 Datacenter で Radius 認証を使用できる環境を構築したいと思います。具体的に下記を設定する必要があります。 コンピュータ名 静的な … Continue reading Meraki MR と Windows Server Network Policy Server で PEAP を実現

階層設計で MX に設定する VLAN

ネットワークではコア、ディストリビューション、アクセスと 3 つの階層を考えて設計を行います。Meraki ではコア層とディストリビューション層を一体化し 2 層で設計することが多いですが、どの virtual local area network (VLAN) をどの機器に設定すればいいのかが記載された手順書のようなドキュメントは公開されていません。唯一公開されているのがこの英語のドキュメントだけですが、管理 VLAN はどこに設定すればいいのかや demilitarized zone (DMZ) を設けたい場合どうすればいいのか等、ツッコミどころが多いドキュメントになっています。どの機器にどの VLAN を設定すればいいのかという問いに正解はないのですが、雛川を紹介したいと思います。 MX は WAN、MS は LAN MX は WAN(宛先がインターネット)を、MS は LAN (VLAN 間ルーティング)のトラフィックを捌くように設計します。このルールに基づいてネットワークを設計すると、下図のように管理 VLAN、トランジット VLAN、DMZ の VLAN は MX で、その他の VLAN(音声やデータ)は MS で設定することになります。 管理 VLAN はオフィスがワンフロアのみであれば 1 つだけ設定すれば大丈夫ですが、各階に管理 VLAN を作成した方が良いです。 Meraki のシドニーオフィスは 19 階と 21 階にありますが、MX … Continue reading 階層設計で MX に設定する VLAN

Meraki Scanning API のデータを受信してみる

Meraki MR を導入すると、簡易的な Connected Mobile Experience (CMX) の機能がダッシュボードに付いてきますが、そのデータをダッシュボードで詳細に解析することはできません。「オーガナイゼーション」>「ローケーション分析」より、設置したアクセスポイントがどのくらいの端末を検知し、それらの端末がどの程度滞在したのか、また再訪問したのかが確認できます。しかし、これらは総合された情報なので、どの端末が頻繁に訪れているのかといった詳細な情報を抽出することはできません。このような解析を行いたい場合、Scanning API でMeraki ダッシュボードから外部のサーバに情報を出力し、解析する必要があります。今回は試しに Scanning API のデータを受信してみました。 環境 下記の機器やツールを使用し環境を構築しました。 MacBook Pro (macOS 10.13.3) もしくは Windows 10 Python 3.6.4 今回使用するサンプルコードが Python で書かれているため、Python が必要になります。 Flask サンプルコードは Python の Flask というライブラリを使用します。 ngrok Scanning API は Dashboard API とは異なり、Meraki Dashboard が外部サーバにデータを定期的に出力します。つまり、その外部サーバはパブリック Internet Protocol (IP) がなければ、Meraki Dashboard のデータを受信することはできません。しかし、今回のように Scanning API を受信するためだけにパブリック IP アドレスを取得したり、ルータにポートフォワーディングを設定するのは手間がかかります。そこで … Continue reading Meraki Scanning API のデータを受信してみる

Meraki MX を DC 冗長環境で使用した時のハブ間ループについて

Meraki MX の Auto VPN を データセンター (DC) 冗長環境 (データセンター間 L2 延伸している構成) で使用すると、各データセンターに設置していてハブとして動作している MX 間でループが発生します。具体的に、下図のように DC1 と DC2 が 10.0.0.0/8 というサブネットが割り振られていた場合、DC1 と DC2 に設置されている MX は 拠点 (Branch) に設置されている MX にこのサブネットを通知しますが、デフォルトの設定だと互いにもサブネットを通知してしまいます。 これがループ発生の原因です。防ぐためには Meraki のサポートにハブ間の Virtual Private Network (VPN) トンネルを無効にする依頼等が必要になりますが、Auto VPN を使用時になぜこのようなことが発生してしまうのか考察したいと思います。 検証環境 図での検証環境を整えるのは簡単だと思いますが、同一オーガナイゼーション配下の MX が同一のサブネットを通知するためには、下記のいずれかのモードではぶの MX を運用する必要があります。 「ルーティングモード」 + Virtual Local Area Network (LAN) 無効 … Continue reading Meraki MX を DC 冗長環境で使用した時のハブ間ループについて

Meraki Auto VPN と AWS 仮想プライベートネットワークを連携

Amazon Web Service (AWS) 上の Virtual Private Cloud (VPC) を MX と接続するためには、Virutal MX (vMX) と仮想プライベートネットワークの方法がありますが、仮想プライベートネットワークの方法を選んだ場合は各 MX を VPC に接続する必要があります。なぜならば、MX は「Meraki 以外の VPN ピア」で設定したサブネットは Auto Virtual Private Network (VPN) 経由で他の MX にルートを通知することができません。なので、「Meraki 以外の VPN ピア」を全ネットワークで設定する必要があります。AWS のみの場合は vMX と 複数の VPC が存在した場合は VPC Peering を駆使した方がいいと思いますが、第三の選択肢も存在するということは知っておいて損はないと思います。その第三の選択肢というのは余分に MX を購入することです。 ネットワーク構成 今回は本社 (Head Quarter)、データセンター (Data Center)、AWS の三拠点で実現方法を考えたいと思います。下図にもあるように、Data Center には 2 … Continue reading Meraki Auto VPN と AWS 仮想プライベートネットワークを連携

AWS 仮想プライベートネットワークを使用して Meraki MX を VPC へ接続

Meraki MX と Amazon Web Service (AWS) Virtual Private Cloud (VPC) を接続するためには Meraki Virtual MX (vMX) を使用するのが一番簡単な上に運用で余計な手間が掛かりませんが、AWS の仮想プライベートネットワークを使用して MX と VPC を繋ぐことができます。運用フェーズのコストは馬鹿にならないので、私自身はどのような場面でも vMX を導入した方がいいと思っていますが、どうしてもこの部分でコストを削減しなければいけないとなった場合は、AWS の拠点間 VPN サービスを使用することを視野に含めてもいいかもしれません。各拠点を直接 VPC に接続した時、8 拠点以下の環境だと AWS の仮想プライベートネットワークを使用した方が請求書に表示される料金は安くなるかもしれません。もちろん 1 つの MX を Hub として使用し、Spoke の MX は Hub 経由で AWS にアクセスさせる構成も構築可能ですが、Meraki 以外の VPN ピア で登録したサブネットは直接他の MX へ通知することができないのでその構成は省きます。 料金比較 運用コストを一切考えずに vMX のライセンスを定価で … Continue reading AWS 仮想プライベートネットワークを使用して Meraki MX を VPC へ接続

Meraki vMX100 を使用して MX を AWS VPC へ接続

Meraki Virtual MX (vMX) は MX の仮想ソリューションとなります。仮想ソリューションといっても、他のクラウドサービスとネットワーク間を拠点間 Virtual Private Network (VPN) で簡単に繋ぐことを目的にしているため、オンプレの仮想マシンとして動かすことはできません。また、現在 Azure と Amazon Web Service (AWS) でしか稼働させられません。AWS のネットワークの設定は Meraki の責任範囲外ということもあり、公式ドキュメントでは Virtual Private Cloud (VPC) の設定は詳細に記載されていません。ハイブリッド環境が増えているため、vMX を AWS でどのように設定すればいいのかという質問が増えると予想しています。なので、簡単な例にはなってしまいますが、VPC を一から構築した時、どのような設定が必要なのか紹介したいと思います。 ネットワーク構成 下図のネットワークを構築し、Meraki のネットワークに存在するクライアントが Elastic Compute Clound (EC2) 上のインスタンスに Secure Shell Host (SSH) できることをゴールとします。 設定 大まかな設定手順は下記の通りになります。インスタンスの設定や Meraki ダッシュボードの設定をまとめればより効率的に設定できると思います。 vMX へサブスクライブ vMX を EC2 へデプロイ (VPC … Continue reading Meraki vMX100 を使用して MX を AWS VPC へ接続

Meraki MX の無線モデル + グループポリシーで実現する MAC アドレス認証

1ヶ月ほど前の記事で Meraki MR とグループポリシーを使用して MAC アドレス認証の実現方法を公開しました。この記事を公開してしまったせいか、MX の無線モデルで同様なことを実現できないか聞かれました。MX の無線モデルには MX64W、MX65W、MX67W、MX68W、MX68CW があります。他の記事でも記載しましたが、Media Access Control (MAC) アドレス認証はセキュアではありません。使用するのであれば MAC アドレス認証を使用する VLAN はインターネットの接続を遮断し、レイヤ 2 よりも上のレイヤのプロトコルで通信を暗号化しなければいけません。正常性バイアスによって惑わされ、この 2 つの条件を満たさずに使用するのは非常に危険です。 設定手順 今回は MX で作成する VLAN で全ての通信を遮断したグループポリシーをデフォルトで適用するよう設定します。そして、接続を許可した端末には Layer 3 ファイアーウォールにてセグメンテーションがしっかりと実施されたグループポリシーを割り当てます。MAC アドレスが許可されていない端末が SSID に接続しようとすると、デフォルトのグループポリシーが適用され、全ての通信が遮断されます。逆に MAC アドレスが許可されている端末は、Layer 3 ファイアーウォールで許可された宛先には通信が可能になります。設定手順は下記の通りです。 1. 全ての通信を遮断したグループポリシーを作成 「ネットワーク全体」> 「グループポリシー」から Block All というポリシーを作成します。 「ファイアーウォールとトラフィックシェーピング 」にて「カスタムのネットワークファイアウォールとシェーピングの各ルールを作成」を選択し、全てのトラフィックを遮断する Access Control List (ACL) を「Layer 3 ファイアーウォール 」で定義します。 … Continue reading Meraki MX の無線モデル + グループポリシーで実現する MAC アドレス認証